Metadata

| Author | Tahir |

|---|---|

| Creation Date | 2021/08/04 |

| Modification Date | 2021/08/04 |

| Tactics | None |

| Techniques | None |

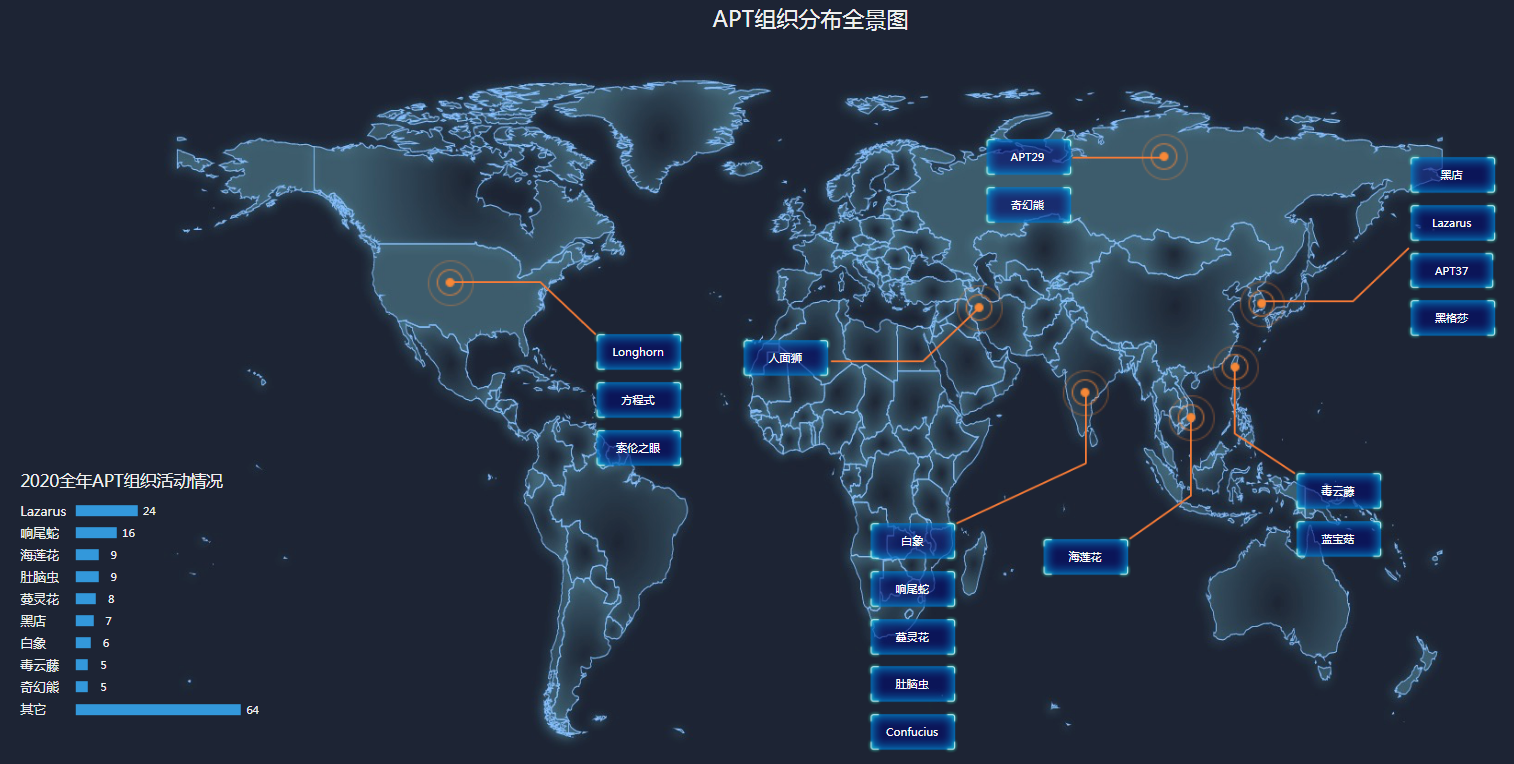

知名APT组织全景图

APT-C-01 毒云藤

组织介绍

毒云藤,又名绿斑、APT-C-01等,是一个长期针对国内国防、政府、科技和教育领域的重要机构实施网络间谍攻击活动的APT团伙,最早可以追溯到2007年。该组织惯用鱼叉式钓鱼网络攻击,会选取与攻击目标贴合的诱饵内容进行攻击活动,惯用的主题包括通知、会议材料、研究报告等或是采用攻击时间段时事主题。除了附件投递木马外,毒云藤还惯用钓鱼网站钓鱼,窃取目标的账户密码,进而获得更多重要信息。该组织主要关注方向包括:海事、军工、涉台两岸关系、中美关系等。

APT32 海莲花

组织介绍

海莲花(OceanLotus)组织,似越南政府背景,攻击活动至少可追溯到2012年,长期针对中国及其他东亚国家(地区)政府、科研机构、海运企业等领域进行攻击。其会对在越南制造业、科技公司、消费品行业和酒店业中有既得利益的外国企业进行了长时间的入侵与渗透,以及一直会以外国政府和对越南持不同政治意见的个人和媒体为主要目标。从2012年至今,持续对中国政府、科研院所、海事机构、海域建设、航运企业等相关重要领域进行长时间 不间断攻击。至今十分活跃。

T-APT-17 蔓灵花

组织介绍

蔓灵花(Bitter)是一个来自南亚某国的APT组织,长期针对中国及巴基斯坦的政府、军工、电力、核等部门发动网络攻击,窃取敏感资料,具有较强的政治背景。是目前活跃的针对境内目标进行攻击的境外APT组织之一。该组织最早在2016由美国安全公司Forcepoint进行了披露,他们发现攻击者使用的远程访问工具(RAT)变体使用的网络通信头包含 “BITTER”,所以该这次攻击命名为“BITTER”。其攻击活动最早可追溯到2013年,从2016年始出现对国内的攻击活动。

APT-C-09 白象

组织介绍

Patchwork组织, 是一个来自于南亚地区的境外APT组织。该组织最早由Norman安全公司于2013年曝光,随后又有其他安全厂商持续追踪并披露该组织的最新活动,但该组织并未由于相关攻击行动曝光而停止对相关目标的攻击。白象APT组织主要针对中国、巴基斯坦等亚洲地区国家进行网络间谍活动,其中以窃取敏感信息为主.相关攻击活动最早可以追溯到2009年11月,至今还非常活跃.在针对中国地区的攻击中,该组织主要针对政府机构、科研教育领域进行攻击,其中以科研教育领域为主。

APT-C-06 黑店

组织介绍

Darkhotel,是一个来自朝鲜半岛的网络间谍组织,近几年来最活跃的APT组织之一,是一个老牌组织,至少存在10年以上。此前因其攻击目标是入住高端酒店的商务人士或有关国家政要,以酒店WiFi网络为入口对目标进行攻击,因此得名DarkHotel ,中文译作“黑店”。主要攻击对象包括电子通信、商贸行业、工业等企业及高管、有关国家政要人物和政要机构等,目标遍布中国、朝鲜、日本、缅甸、俄罗斯等多个国家。技术实力深厚,如在多次行动中使用0day进行攻击。

APT-C-26 Lazarus

组织介绍

Lazarus组织被认为是来自朝鲜的APT组织,攻击目标遍布全球,最早的活动时间可以追溯至2007年,其主要目标包括国防、政府、金融、能源等,早期主要以窃取情报为目的,自2014年后进行业务扩张,攻击目标拓展到金融机构、虚拟货币交易所等具有较高经济价值的对象。资料显示,2014 年索尼影业遭黑客攻击事件、2016 年孟加拉国银行数据泄露事件、2017年美国国防承包商和能源部门、同年英韩等国比特币交易所攻击事件以及今年针对众多国家国防和航空航天公司的攻击等事件皆被认为与此组织有关。

APT-C-17 响尾蛇

组织介绍

响尾蛇( Sidewinder)是2018年才被披露的网络威胁组织,疑似与印度有关。该组织长期针对中国和巴基斯坦等东南亚国家的政府,能源,军事,矿产等领域进行敏感信息窃取等攻击活动。SideWinder的最早活动可追溯到2012年,被捕获的诱饵文档中包含“巴基斯坦政府经济事务部”等关键字,可见是对特定目标的定向攻击行为。从近几年该组织活动来看也会针对国内特定目标进行攻击,如驻华大使馆,特定部门等。

APT-C-16 索伦之眼

组织介绍

索伦之眼为2016年赛门铁克披露的一个针对俄罗斯、中国等国家发动高级攻击的APT组织,其主要以窃取敏感信息为主要目的,活动最早可追溯到2010年。国内受影响用户包括科研教育、军事、政府机构、基础设施、水利、海洋等行业领域。专注于收集高价值情报。综合能力不弱于震网、火焰等。

APT-C-15 人面狮

组织介绍

人面狮行动是活跃在中东地区的网络间谍活动,主要目标可能涉及到埃及和以色列等国家的不同组织,目的是窃取目标敏感数据信息。活跃时间主要集中在 2014 年 6 月到 2015年 11 月期间,相关攻击活动最早可以追溯到 2011 年 12 月。主要采用利用社交网络进行水坑攻击。

APT-C-39 Longhorn

组织介绍

APT-C-39,美国中央情报局(CIA)背景,对我国进行的长达十一年的网络攻击渗透,我国航空航天、科研机构、石油行业、大型互联网公司以及政府机构等多个单位均受到影响。其核心武器文件使用了维基解密曝光的美国中央情报局CIA网络情报中心的文件中的“Vault7(穹窿7)”项目。

APT-C-35 肚脑虫

组织介绍

肚脑虫(Donot)组织,具有印度背景,主要针对巴基斯坦、克什米尔地区等南亚地区国家进行网络间谍活动的组织,通常以窃密敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力,其主要使用yty和EHDevel等恶意软件框架。攻击活动最早发现在2016年4月,目前仍持续活跃。国内受影响度相对较小。

APT37 APT37

组织介绍

APT37是一个疑似来自朝鲜的网络间谍组织,至少从2012年开始就已经活跃,该组织主要针对韩国,日本,越南,俄罗斯,尼泊尔,中国,印度,罗马尼亚,科威特和中东等国家或地区进行攻击。国内主要目标为外贸公司、在华外企高管,甚至政府部门等。

APT-C-12 蓝宝菇

组织介绍

蓝宝菇(BlueMushroom)组织,2018年才被披露,其从2011年开始就针对我国政府、军工、科研、金融、教育等重点单位和部门进行网络间谍活动,比较关注工业和科研领域,攻击对象主要都集中在中国大陆境内。

APT28 奇幻熊

组织介绍

“奇幻熊”(Fancy Bear,T-APT-12)组织,也被称作APT28, Pawn Storm, Sofacy Group, Sednit或STRONTIUM,是一个长期从事网络间谍活动并与俄罗斯军方情报机构相关的APT组织,从该组织的历史攻击活动可以看出,获取国家利益一直是该组织的主要攻击目的。据国外安全公司报道,该组织最早的攻击活动可以追溯到2004年至2007年期间。

黑格莎

组织介绍

黑格莎组织是2019年披露的一个来自朝鲜半岛的专业APT组织,因为其常用higaisa作为加密密码而得名。该组织具有政府背景,其活动至少可以追溯到2016年,且一直持续活跃。该组织常利用节假日、朝鲜国庆等朝鲜重要时间节点来进行钓鱼活动,诱饵内容包括新年祝福、元宵祝福、朝鲜国庆祝福,以及重要新闻、海外人员联系录等等。被攻击的对象包括跟朝鲜相关的外交实体(如驻各地大使馆官员)、政府官员、人权组织、朝鲜海外居民、贸易往来人员等,受害国家包括中国、朝鲜、日本、尼泊尔、新加坡、俄罗斯、波兰、瑞士等。

Confucius

组织介绍

Confucius是一个印度背景的APT组织,攻击活动最早可追溯到2013年,主要针对南亚各国的政府、军事等行业目标进行攻击。该组织在恶意代码和基础设施上与Patchwork存在重叠,但目标侧重有所不同。

方程式

组织介绍

方程式组织是一个由卡巴斯基实验室于2015年发现并曝光的尖端网络犯罪组织,该组织被称为世界上最尖端的网络攻击组织之一,同震网(Stuxnet)和火焰(Flame)病毒的制造者紧密合作且在幕后操作。方程式组织的名字来源于他们在网络攻击中对使用强大加密方法的偏好。其与美国国家安全局(NSA)存在联系。并且该组织使用的C2地址早在1996年就被注册,暗示了其存在了20年之久。该组织实力雄厚,在漏洞方面具有绝对优势,并且拥有强大的武器库。涉及的行业包括政府和外交机构、电信、航天、能源、核研究、军事、纳米技术、宗教活动家、媒体、运输业、金融行业等。

APT29 APT29

组织介绍

APT29归属于俄罗斯,政府背景,和俄罗斯一个或多个情报机构有关,其收集情报以支持外交和安全政策做决定,至少自2008年开始就已经运作。APT29似乎针对不同的目标项目拥有不同的小组。其目标包括军事、政府、能源、外交、电信等。主要针对西方政府和相关组织,例如政府部门和机构,政治智囊团和政府分包商;还包括独立国家联合体成员国的政府;亚洲、非洲和中东国家的政府;与车臣极端主义有关的组织;以及从事管制药物和毒品非法贸易的俄罗斯发言人等。